Методы и средства технической ЗИ

Восьмая часть лекции №5 на тему: "Меры обеспечения защиты информации" Курса Защита информации. Высшей школы ...

ITiCat

Политика безопасности организации. Организационные меры защиты информации.

Четвертая часть лекции №6 на тему Организационные меры защиты информации. Курса Защита информации. Высшей ...

ITiCat

Потенциал и возможности нарушителей

Шестая часть третей лекции Угрозы и нарушители безопасности информации Лектор: Сорокин Александр Владимирович ...

ITiCat

КазУТБ-ИТ-Информационная безопасность и защита информации-лекция5-рус

KAZAKH UNIVERSITY OF TECHNOLOGY AND BUSINESS

Специалист по информационной безопасности — кто это и как им стать | GeekBrains

Специалист по информационной безопасности или кибербезопасности — одна из самых востребованных профессий в ...

GeekBrains

Основы организации контроля защищенности защиты конфиденциальной информации

Контроль защищенности конфиденциальной информации является важным способом проверки функционирования и ...

Учебный центр Персонал Ресурс

3.3. Нормативное регулирование в сфере информационной безопасности

3.3. Нормативное регулирование в сфере информационной безопасности.

Центр онлайн-образования НИУ БелГУ

Урок информатики правовая защита информации 11 класс

Опорная школа (р ц) имени Ыбырая Алтынсарина

Цели и задачи технической защиты конфиденциальной информации. 1 часть

Мы являемся лицензиатами ФСТЭК России и ФСБ России и предоставляем услуги по защите информации, включая ...

Учебный центр Персонал Ресурс

Артеменко М.В. Лекция №3 «Информационные процессы. Защита информации»

Лекция №3 на тему «Информационные процессы. Защита информации» по дисциплине «Информационные медицинские ...

Видеолекции ЮЗГУ

Программно технические средства ЗИ

Шестая часть пятой лекции курса Защита информации: "Меры обеспечения защиты информации" Лектор: Сорокин ...

ITiCat

Кондрахин Олег (НИИ ТЗИ) - Защита информации в информационных системах

Сайт: https://gbcregions.by/ Instagram: https://www.instagram.com/gbcforum.by/ 1. Алексеенко Павел Геннадьевич ...

#GBC - форум

Криптографическая защита информации: обзор программы повышения квалификации

Рассказываем о программе повышения квалификации по криптографической защите информации: "Комплексное ...

Академия АйТи

Организационные меры ЗИ

Вторая часть пятой лекции курса Защита информации: "Меры обеспечения защиты информации" Лектор: Сорокин ...

ITiCat

Проблема информационной безопасности личности, общества и государства

Дербентское РУО/ГУО

Единые требования ИКТ и обеспечение информационной безопасности (русский)

Институт профессионального развития АГУ

Дисциплина:Администрирование информационных систем.Тема:Государственная система защиты информации РК

Преподаватель: Абдуллина Алма Макпаловна.

Политехнический колледж Алматы

Информационная безопасность

Репортаж телеканала Санкт-Петербург http://www.topspb.tv/programs/v10049/ События прошлой недели показали, что от ...

ITMO / ИТМО

Таскалиева Ж.А. Основы информационной безопасности. Лекция 9 Методы и средства защиты информации

Таскалиева Ж.А. Основы информационной безопасности. Лекция 9 Методы и средства защиты информации.

fizmat arsu

03Тема урока: Информационная безопасность

Тема урока: Информационная безопасность.

collegekebpkristina

«Государственная система защиты информации РК»

Алма Абдуллина

Таскалиева Ж.А. Основы информационной безопасности. Лекция 8 Методы и средства защиты информации

Таскалиева Ж.А. Основы информационной безопасности. Лекция 8 Методы и средства защиты информации.

fizmat arsu

Защита информации и персональных данных. Семинар.

Защита информации и персональных данных для организаций и учреждений Калининградской области. Семинар.

ООО "И-Сервис" Онлайн кассы и периферия

1.1-5 История развития проблемы защиты информации. Основные понятия (часть 5)

Дополнительная профессиональная программа повышения квалификации «Обеспечение безопасности персональных ...

Алексей Алексеевич

Информационная безопасность

Выступление на вебинаре по внебюджетной деятельности начальника отдела информационной безопасности ФГБУ ...

ФГБУ "Федеральный центр тестирования"

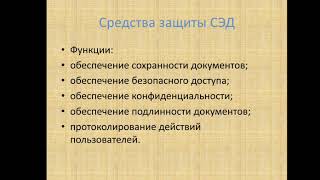

Исламгалиева В.Ж. 3Рф. Тема: Защита информации в системах электронного документооборота

Филология факультеті arsu

Проектирование систем защиты конфиденциальной информации

Проектирование систем защиты конфиденциальной информации.

MrUshkal

Информационная безопасность. Мероприятия по защите персональных данных.

Lewfer NRTK

Лекция "Правовая защита информации. Часть 1"

Лекция в рамках дисциплины "Основы информационной безопасности" для бакалавров направления 10.03.01 ...

Факультет КТ и ИБ РГЭУ РИНХ

Кондрахин Олег (НИИ ТЗИ) - Защита информации в информационных системах

Сайт: https://gbcregions.by/ Instagram: https://www.instagram.com/gbcforum.by/ Приветственные слова: 1. Приветственное ...

#GBC - форум

Аттестация Fast Track - как провести аттестацию системы защиты информации собственными силами

Вячеслав Аксенов. IT Security Architect. ActiveCloud. Аттестация Fast Track - как провести аттестацию системы защиты ...

Полосатый ИНФОБЕЗ

В Петрозаводске прошла 20-я конференция «Информационные технологии. Защита информации»

САМПО ТВ 360

Открытый урок по информационной безопасности

Открытый урок по информационной безопасности провел учитель информатики высшей категории, завуч по ...

Инфознайка-ТВ

Вопросы и ответы #16

В этом выпуске вы найдете ответы на следующие вопросы: 0:16 Какие работы по защите информации необходимо внести ...

ФГБУ "ЦЭКИ"

Информационная безопасность

Югорский НИИ ИТ

Дисциплина:Администрирование информационных систем.Тема:Государственная система защиты информации РК

ALMATY POLYTECHNIC COLLEGE

Все об информационной безопасности. радио FM-на Дону

ДОН 24

Центр информационной безопасности (ЦИБ) -10 лет!

VK vk.com/cib_barnaul secret-net.ru t.me/cib_barnaul info@secret-net.ru.

Центр информационной безопасности

Что такое ЕШДИ? #shorts

ЕШДИ (Единый шлюз доступа к Интернету) - это оборудование для защиты государственных и квазигосударственных ...

ГТС

Безопасная школа в условиях информатизации

Хотите пригласить меня для участия в конференции спикером или модератором? Пишите по ссылке - https://vk.cc/ctfZ3h ...

Алексей Заславский #ZSLEdu

Центр информационной безопасности. 10 лет. Промо

Александр Захарьин

ПЕРСОНАЛЬНЫЕ ДАННЫЕ: ГДЕ ИСКАТЬ И ЧТО С НИМИ ДЕЛАТЬ? ЗАЩИТА ПЕРСОНАЛЬНЫХ ДАННЫХ

Цикл видео обзоров на тему: ПЕРСОНАЛЬНЫЕ ДАННЫЕ: ГДЕ ИСКАТЬ И ЧТО С НИМИ ДЕЛАТЬ? Подпишитесь на канал ...

Видео.ИНОК